Especialmente entre los días 12 y 22 de mayo se ha podido marcar como la peor época de ciberataques de toda la historia a nivel mundial, considerándose el WannaCry (de la categoría ransomware), junto a sus variantes, como los malwares (softwares maliciosos) más dañinos por su grado de incidencia en sistemas informáticos . Recordamos que el último y más famoso ciberataque fue con el “gusano informático” Conficker en 2008.

Especialmente entre los días 12 y 22 de mayo se ha podido marcar como la peor época de ciberataques de toda la historia a nivel mundial, considerándose el WannaCry (de la categoría ransomware), junto a sus variantes, como los malwares (softwares maliciosos) más dañinos por su grado de incidencia en sistemas informáticos . Recordamos que el último y más famoso ciberataque fue con el “gusano informático” Conficker en 2008.

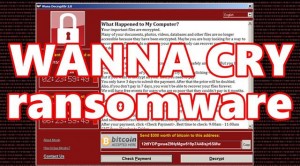

El pasado viernes 12 de mayo se comenzó a dar aviso por parte de empresas y organismos relacionados con la ciberseguridad sobre la aparición de un nuevo virus informático, WannaCry, que es capaz de secuestrar las computadoras infectadas, cifrar sus archivos y solicitar un rescate económico a cambio de recuperarlos. Este malware se llegó a neutralizar y evitar su expansión pocas horas después gracias a un joven británico de 22 años, el cual descubrió en el código del malware un killswitch o “interruptor de emergencia” que hacía detener su ejecución.

No obstante y a lo largo de estos 10 días fueron surgiendo otras variedades de este WannaCry, como WannaCry 2.0, igual de letal que su antecesor, pero sin interruptor de emergencia. Posteriormente, la compañía de seguridad Proofpoint alerta de Adylkuzz, también utilizando la misma vulnerabilidad que WannaCry pero que, en vez de secuestrar los archivos, éste se encarga de generar fraudulentamente dinero electrónico en forma de monedas virtuales Monero. Y por último y reportado en la misma semana por el gobierno chino, UIWIX, variante aunque más peligrosa e inteligente (si el malware detecta que se le está tendiendo una trampa o intentar bloquearlo, se auto-destruye a sí mismo para no dejar rastro y dificultar su estudio).

Todos estos malwares aprovechan una misma vulnerabilidad en los sistemas Windows que fue parcheada en una actualización por Microsoft en marzo de este año, luego todas las computadoras que no han sido actualizadas con este parche de seguridad son susceptibles de ser comprometidas. Dicha vulnerabilidad permite a la computadora infectada ceder sus permisos a los atacantes y ser secuestrada para cualquier objetivo. Además, también tiene la capacidad de infectar otras computadoras (que tampoco estén actualizadas) conectadas a la misma red a través del protocolo SMB (protocolo con el que se comunican comunicación dentro de una misma red). En la mayoría de los casos ocurridos, la infección comienza con un correo electrónico (phishing), el cual incluye una URL maliciosa o un archivo adjunto que al ser ejecutado infecta la computadora y genera lo que se conoce como el “paciente cero”, después y de forma simultánea inicia la segunda fase propagándose por la red interna.

Por su parte, Microsoft ha confirmado que estos tipos de ransomware son explotados por la herramienta EternalBlue desarrollada por la NSA (Agencia Nacional de Seguridad de EEUU), la cual les fue robada hace meses por el grupo de hackers Shadow Brokers. Y aunque se desconoce oficialmente por qué la NSA, al igual que otros organismos estatales de diferentes países, poseen este tipo de herramientas de espionaje, se especula en la necesidad de proteger estas armas frente a sus usos, ya que en ocasiones como la acontecida, pueden llegar a generar una auténtica guerra electrónica de escala sin precedentes.

Los daños ocasionados son incuantificables ya que la información en ocasiones también lo es, pero se sabe que ha afectado a más de 300.000 computadoras en más de 180 países, siendo Perú uno de esos países que, aunque sin confirmación oficial por parte de ninguna entidad afectada, según Kaspersky LATAM son varias decenas de empresas e instituciones en Perú, entre ellas una importante entidad financiera, las que han sido afectadas por este ataque.

Las recomendaciones de algunos expertos en ciberseguridad son tener siempre una copia de seguridad de los datos; maximizar la precaución con los mails de dudosa procedencia; tener protecciones antimalware; contar con la ayuda de expertos en ciberseguridad; y mantener los sistemas actualizados (aunque en grandes empresas suelen existir políticas para comprobar estas actualizaciones antes de usarlas porque en ocasiones vienen con bugs o fallos, por lo que se recomienda acelerar esta tarea y, máxime, cuando la criticidad del parche es alta). Por último, la compañía ElevenPaths del Grupo Telefónica ha publicado WannaCry File Restore, una herramienta para recuperar archivos afectados por el ransomware.

Álvaro Portal Ligero

Gerente General de Softcom en Perú y Vicepresidente de APTAN