Aunque es un hecho en el que todos estamos de acuerdo lo cierto es que en el día a día no es tan fácil combinarlos, especialmente si esta nueva realidad se contempla desde el ejercicio de una profesión que tradicionalmente se ha visto a sí misma como alejada de los avances técnicos. No obstante el entorno ha cambiado radicalmente y si bien ya empieza a aceptarse sin problemas esta “vertiente tecnológica de la realidad” que va impregnando la actividad diaria en todas las ramas del derecho (desde las implicaciones del control empresarial de los empleados a través de los dispositivos tecnológicos hasta las crisis reputacionales en la red, la relación con las administraciones por vía telemática pasando por los delitos cibernéticos y un largo etc), no es menos cierto que la propia actividad interna de los despachos, considerados en su actividad empresarial, se está viendo profundamente afectada por el juego de la tecnología.

La existencia de esta doble vertiente conlleva indudables ventajas, como por ejemplo a la hora de facilitar la gestión y el desarrollo de la profesión o al proporcionar nuevos campos de negocio. Pero también supone la aparición de nuevos elementos de riesgo que deben ser tenidos en cuenta y debidamente controlados, riesgos que además pueden tener importantes consecuencias de carácter económico y conllevar importantes repercusiones a nivel de responsabilidad para los profesionales afectados.

“Hace ya tres años que por circunstancias ajenas a mi trabajo habitual, tuve que auxiliar a un amigo abogado, que se encontró con un caso complicado y que requería de una opinión/apoyo técnico”

Hasta ese momento nuestra actividad como empresa tecnológica siempre se había desarrollado alrededor de la seguridad preventiva, asesorando y ayudando a nuestros clientes a mantener su información más segura.

Dado que conocemos muy bien la norma ISO 27001 de seguridad de la información, que lo que persigue es mantener la confidencialidad, integridad y disponibilidad de la información, comenzamos a analizar el caso en cuestión. Antes, tuvimos una conversación sobre todos los aspectos relacionados con este tema y claro surgió lo inevitable ¿cómo esta de segura tu información? le pregunté, la respuesta, segura, fue ¡pues hago copia de seguridad en un disco externo cuando me acuerdo, tengo un antivirus gratuito y nunca me ha ocurrido nada!

“Fue entonces cuando entendí que no tomaba todas las medidas de seguridad y seria cuestión de tiempo que tuviera una sorpresa”

Primer caso

Recordé entonces el caso de otro abogado que conocí durante una peritación con el que seguramente algunos de los lectores pueden verse reflejado.

De esto hace ya 2 años y aun hoy seguimos estando afectados por esta epidemia que se denomina ramsonware.

Me comentaba que tanto el cómo su mujer eran abogados y que hasta ese momento pensaban que habían tomado todas las medidas para salvaguardar su información. Siempre hacían copias de seguridad regularmente y tenían un antivirus de pago instalado, entonces, ¿cuál era el problema?

El primer problema surge cuando no existe conciencia real de los riesgos a los que estamos sometidos, no es suficiente con tener un antivirus instalado ya que para empezar no son 100% eficaces y menos aun cuando de lo que se trata no es de un virus sino de un malware. Estos se instalan normalmente cuando por error recibimos un correo “supuestamente de confianza” con un archivo comprimido tipo .zip que tenemos que descomprimir para extraer un archivo .exe que si ejecutamos será el comienzo de nuestra pesadilla. Este ejecutable se instalará en nuestro equipo y comenzará a encriptar toda nuestra información. Comenzara por nuestras unidades locales para después dirigirse a las unidades de red, como las carpetas del servidor donde alojamos información, y también las unidades usb conectadas al equipo.

Por tanto, el segundo problema está relacionado con la unidad donde se almacena la información y la copia de seguridad. Él me comentaba que por lo general y dado que trabajaban con un portátil, siempre tenía conectado un disco externo donde hacían la copia de seguridad, entonces ocurrió lo que nunca podían imaginar, perder toda la información, gran parte de ella confidencial.

El Ransomware cuando se instaló comenzó a encriptar toda la información que tuvo a su alcance, comenzó por las unidades locales y después continuó con la unidad externa que contenía la copia de seguridad. El final de la historia se la pueden imaginar, abogado desesperado sin tener acceso a la información vital para desempeñar su trabajo necesita buscar solución, la que sea… para recuperarla. Le pidieron un rescate que debía pagar en Bitcoins accediendo a la Depp Web utilizando el navegador web Tor para no dejar rastro. Sabemos que esto no garantiza la recuperación de la información y recomendamos no ceder a este tipo chantajes porque seguimos alimentado a estas redes de ciberdelincuentes, pero cada uno debe valorar la importancia que tiene la disponibilidad de su información. Esto no es una historia imaginaria, se trata de un caso real, como otros tantos, que nos encontramos a diario en nuestro trabajo. Trabajamos con máquinas, pero también con personas y como se suele decir las personas son el eslabón más débil de la cadena cuando se trata de seguridad.

No es suficiente con tener implantado las herramientas y dispositivos de seguridad, si no concienciamos a las personas primero, de la importancia que tiene la información para nuestros negocios y de que sin ella puede peligrar la continuidad del mismo. En segundo lugar debemos pensar bien en el concepto de riesgo también respecto a la información, parece que somos conscientes de que para mitigar o reducir los riesgos asociados a nuestra vida tomamos las medidas preventivas necesarias para evitar sorpresas.

Revisamos nuestro vehículo con cierta periodicidad o contratamos un seguro de accidentes para evitar con la primera medida de carácter preventivo, que nuestro coche pueda tener un problema que pueda costarnos la vida por falta de un mantenimiento. Si por alguna razón tenemos algún incidente siempre tenemos contratado un seguro para evitar costes o situaciones imprevistas.

La gran pregunta entonces es, ¿porque tomamos estas medidas para otros ámbitos de nuestra vida y no lo hacemos para algo que en muchos casos es el “core” de nuestros negocios, nuestra información?

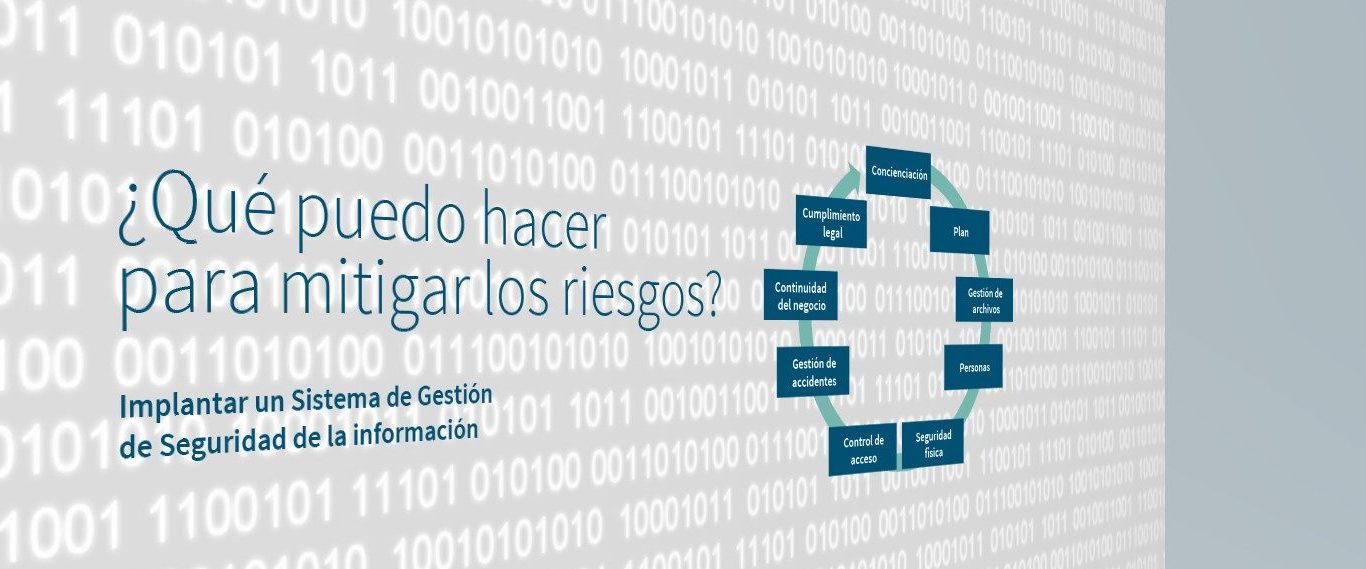

Además, en el caso de los despachos de abogados esta necesidad es vital e independiente del tamaño que tengan. Se hace pues imprescindible implantar una política de seguridad de la información que cubra tanto la vertiente técnica como la jurídica para evitar todo tipo de riegos y en particular los de fuga de información y ataques como el del ransomware que comentamos más arriba

Pero es que además este tipo de incidentes en los que se ve comprometida tanto nuestra información como la de nuestros clientes pueden ocasionar el surgimiento de perjuicios y responsabilidades desde el punto vista legal, entre los que se pueden citar:

- A nivel deontológico profesional al comprometer el deber de secreto como custodios de la información de los clientes.

- Por incumplimiento de normativa, como por ejemplo en materia de protección de datos de carácter personal por no tener implementadas las medidas de seguridad correspondientes.

- Surgimiento de responsabilidades por una defectuosa planificación de la cobertura legal (en casa del herrero…), tanto a nivel penal (en el más grave de los casos) como civil si se produce el incumplimiento de obligaciones de carácter contractual o extracontractual cuando se produzcan daños a terceros, etc.

Para ello es preciso tener perfectamente identificados desde el punto de vista legal cuales son los activos que pueden verse afectados (datos de clientes, programas, información sensible, etc.) y las infraestructuras técnicas (servidores, redes de comunicaciones, dispositivos, contratos con proveedores) así como la regulación aplicable a los mismos (normativa, contratos, etc). Posteriormente deben detectarse sus posibles vulnerabilidades (para analizar los potenciales riesgos a los que pueden verse sometidos (vulneración de normativa, deficiente establecimiento de las responsabilidades y obligaciones contractuales ) y establecer el plan de acción correspondiente para evitarlos y si fallaran las acciones preventivas, minimizar los daños y repararlos en la medida de lo posible.

Segundo caso

Volviendo al caso en cuestión que nos planteaba mi amigo abogado nos sirve para poner en evidencia como el desarrollo de la actividad del abogado requiere un adecuado tratamiento de la vertiente tecnológica. El denunciado era trabajador que había desempeñado un cargo de responsabilidad en la administración pública y que por tanto tenía acceso a información confidencial para el desempeño de su actividad.

Ahora nos encontramos al otro lado, es decir después de producirse el incidente de seguridad. Qué medidas debemos tomar para salvaguardar las evidencias y que puedan ser consideradas una prueba fiable delante de un Tribunal.

Para ponernos en situación, el trabajador había sido denunciado por la empresa por haber extraído información confidencial sin autorización y hacerla pública. No tuvimos acceso al origen de la información ni tampoco a la pericial contratada por la empresa, con lo que no pudimos realizar un análisis de las evidencias presentadas por la otra parte.

Nuestro análisis se centraba por tanto, en comprobar si la empresa había seguido los procedimientos adecuados para mantener la cadena de custodia.

Sin entrar en más detalles, el objetivo del caso era poner en duda el planteamiento de la otra parte desde el origen, algo que resulto muy fácil ya que no se habían tomado las medidas oportunas y también se habían saltado algunos procedimientos ya establecidos por la empresa.

Básicamente, el equipo que usaba el trabajador debió de formatearse para su uso por otro personal de la empresa, algo que no lo hizo el responsable de TI por mandato de un superior. El segundo error fue que ese responsable lo guardo supuestamente en su despacho durante seis meses para sacarlo más tarde y hacer un análisis forense del mismo en la presencia de un notario. Lamentablemente, fue error muy importante por parte de la empresa ya que esta forma de proceder, genero dudas en el juez y en todos los que estábamos presente en ese momento en la sala.

Las conclusiones respecto al primer caso serían:

Primero que debemos tener nuestra información confidencial a salvo en cualquier circunstancia, debemos pensar que la seguridad 100% no existe y que todas las medidas que tomemos son insuficientes. La idea es mitigar los riesgos asociados a nuestra información, si tenemos un antivirus pensar que otras amenazas que no son detectadas por los mismos y que la mejor opción es contratar una solución de seguridad que detecte el mayor número de amenazas posible para evitar posibles ataques.

Lo segundo que debemos tener en cuenta es que tener una única copia de seguridad alojada en nuestras instalaciones no garantiza nada, la idea es tenerla disponible también en otro emplazamiento, por ejemplo, en un servidor externo en otra localización o en la nube.

Tercero, debemos mantener nuestros sistemas legalizados y actualizados, esto nos evitara sorpresas en un futuro ya que los fabricantes tienen los recursos necesarios a su alcance para monitorizar y encontrar soluciones a posibles ataques o afecciones derivadas de vulnerabilidades en nuestros sistemas.

Cuarto, es preciso tener identificadas nuestras posibles vulnerabilidades desde el punto de vista legal y previsto un plan de prevención de riesgos y respuesta frente a los daños que puedan producirse para evitar el surgimiento de responsabilidades y la imposición de sanciones.

Para finalizar, ante cualquier duda, debemos contratar servicios profesionales de auditoria que detecten vulnerabilidades que permitan a una amenaza aprovecharla.

Sobre el segundo caso y la cadena de custodia

Mantener la cadena de custodia implica establecer los procedimientos adecuados que aseguren a los jueces que las evidencias no han sufrido alteraciones ni han sido contaminadas desde su adquisición, análisis y custodia hasta el momento en que se han presentadas al tribunal. Este punto es sumamente importante y requiere de un asesoramiento profesional para evitar la invalidez de la prueba. Deberíamos seguir los siguientes los pasos:

- Identificación y escenario

- Incautación de las pruebas y evidencias.

- Protección y preservación de las mismas

- Examen y análisis

- Presentación ante el tribunal

Antonio Gil

Presidente en la Asociación de Peritos Judiciales Tecnológicos de Andalucía

Auditor de Seguridad de la Información en Legalizatech