La mayoría de la gente probablemente no habrá oído hablar sobre el término Ransomware, sin embargo es uno de los tipos de software malicioso que más daño está haciendo actualmente tanto a particulares como a empresas.

Hasta no hace mucho tiempo, los programas maliciosos se dedicaban a dañar o eliminar datos, sin tener otro efecto posterior o proporcionar una recompensa tangible para los hackers o creadores de dicho malware. Ahora, el concepto de ciberdelincuencia -mucho más globalizado y perfeccionado- ha ampliado los efectos y repercusión del software malicioso, pudiendo éste tomar los datos como rehenes. Pero, ¿cómo funcionan estas aplicaciones? Es decir, ¿qué hace y como nos puede afectar un «Ransomware»?

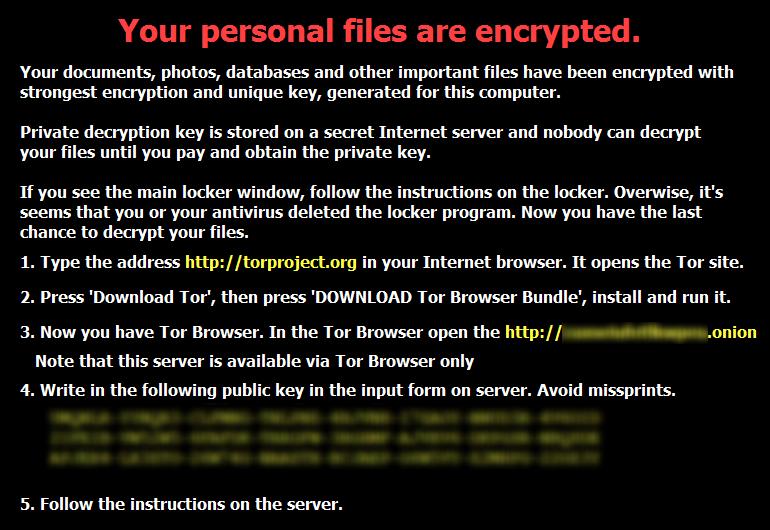

Los ciberdelincuentes en estos casos suelen ser grupos organizados, hackers con conocimientos avanzados, que utiliza sistemas de encriptación complejos. Este malware trabaja de forma muy sencilla una vez que le hemos permitido ejecutarse en nuestro sistema, y básicamente actúa encriptando todos los archivos de nuestro equipo informático, de ahí la importancia de contar con aplicaciones de Antivirus, Anti-Spyware o Firewall. Como ejemplo, CryptoWall 3.0 utiliza un cifrado complejo con RSA de 2048 bits, imposible de descifrar actualmente sin conocer la clave privada correspondiente. Tras realizar la encriptación de los ficheros, deja un mensaje en formato texto plano y/o html para informar al usuario -víctima del robo de datos- de que es necesaria una contraseña de 30 caracteres para descifrar los ficheros y carpetas, y que la recibirá al realizar un determinado pago.

En este sentido todos los usuarios de equipos informáticos deben asumir la necesidad de conocer ciertos aspectos básicos de seguridad, más aún dadas las cada vez mejores prestaciones y posibilidades que no ofrece cualquier dispositivo tanto a nivel de ocio, doméstico, como profesional, y casi siempre a través de la red Internet.

¿Cómo recuperar la información encriptada? Aquí viene la segunda parte de esta historia .Los primeros Ransomware que fueron apareciendo ocultaban la clave en el código del troyano, así los analistas de programas maliciosos podían descubrirlas y extraerla. Actualmente, los ciberdelincuentes utilizan un cifrado asimétrico o de claves públicas (que utiliza una clave para cifrar los datos pero otra distinta para descifrarlos), de forma que la contraseña no quede almacenada en el ordenador. Como ejemplo me referiría a la última versión aparecida de CTB-Locker (Curva-Tor-Bitcoin Locker).

Los Ransomware utilizan principalmente la red TOR (The Onion Router) para ocultar su naturaleza maliciosa y dificultar el seguimiento de los cibercriminales que están detrás de dicho malware. Así se indica a lass víctimas a pagar por el descifrado de la información en Bitcoins. Además suelen utilizar un mecanismo de cuenta atrás, de manera que tienen un plazo máximo de entre 48 y 72 horas para realizar el pago o, de no ser así, todos los archivos se perderán para siempre. Para transferir datos secretos e información de pago, el malware se comunica con los servidores de comando y control ubicados en algún lugar dentro de la red TOR, que permite mantener en el anonimato las direcciones IP y la información adicional que viaja con ella.

Hasta hace poco, el uso de mensajes SMS de tarifas especiales limitaba su utilidad a zonas geográficas específicas, pero, hoy en dia, el ransomware puede convertirse en un problema cada vez mayor a medida que los ciberdelincuentes controlan nuevos métodos para conseguir el pago de los rescates.

Más Información | En inglés, en español, Microsoft, PandaSecurity